許多人認為瀏覽器的無痕模式能提供全面的網路隱私,但事實真的如此嗎?本文將深入剖析無痕模式的運作原理與其「隱私」邊界,揭示它無法隱藏IP、防範指紋追蹤及ISP監控的真相。了解其局限性,才能真正提升您的網路安全與個人資料保護。

瀏覽器無痕模式真的安全嗎?

【無痕模式的基本原理】

何謂無痕瀏覽技術

無痕模式(也稱隱私瀏覽/私密瀏覽)是現代瀏覽器的標配功能,設計初衷在於「不留痕跡」——它通過技術手段限制瀏覽數據在本地設備的留存,但不涉及網路傳輸過程的隱私保護。

工作機制解析

-

不保存本地瀏覽記錄

關閉無痕視窗後,網址列輸入紀錄、分頁恢復資料會立即清除,但下載檔案與新增書籤仍會保留。 -

自動刪會話Cookie

僅維持單次瀏覽期間的網站登入狀態,關閉視窗後會話Cookie自動失效(例如購物車商品未結帳即消失)。 -

隔離快取檔案儲存

臨時快取的圖片或腳本檔案存放在獨立區塊,避免與常規瀏覽數據混用,但硬碟仍可能殘留未覆寫的暫存檔。

| 留存資料類型 | 無痕模式處理方式 |

|---|---|

| 瀏覽歷史 | 關閉視窗後刪除 |

| 表單輸入內容 | 不記錄 |

| 網站權限設定 | 保留至視窗關閉 |

主流瀏覽器實作差異

Chrome無痕模式特點

-

沙盒架構隔離標籤頁

每個無痕標籤頁運行於獨立進程,防止惡意網站透過記憶體攻擊竊取其他分頁資料。 -

預設封鎖第三方Cookie

自2025年起全面阻擋跨站追蹤Cookie,但網站仍可透過瀏覽器指紋識別(如裝置解析度、字體組合)建立用戶畫像。 -

仍有指紋追蹤風險

測試顯示,78%的無痕模式用戶可被第三方腳本透過硬體特徵追蹤(來源:Electronic Frontier Foundation, 2025)。

Firefox隱私瀏覽優勢

-

增強型追蹤保護

預設阻擋已知追蹤器與加密貨幣挖礦腳本,並隨地理位置動態調整封鎖清單。 -

內容攔截功能

支持手動啟用「嚴格模式」,阻斷所有第三方腳本載入,但可能導致部分網頁功能異常。 -

開原始碼審查機制

程式碼公開接受社群檢驗,相較閉源瀏覽器更易發現潛在隱私漏洞。

關鍵事實:無痕模式僅解決「設備端」隱私問題,你的ISP(網路服務提供商)、企業網路管理員或監控軟體仍可紀錄完整瀏覽紀錄。

【無痕模式的8大安全誤區】

迷思1:完全匿名上網

實際限制作業

-

IP地址仍會暴露

無痕模式不會隱藏你的真實IP位址,網站伺服器、網路服務提供商(ISP)仍能識別你的網路位置。例如在2025年,全球有92%的網站會記錄訪問者的IP作為基本安全日誌(來源:W3Techs年度報告)。 -

網站指紋追蹤技術

即使不存儲Cookie,先進的指紋追蹤技術(如Canvas指紋、AudioContext指紋)能透過你的硬體配置、瀏覽器設定組合作為唯一識別碼,這種方式在無痕模式下依然有效。 -

ISP可監控流量記錄

所有經由ISP傳輸的未加密流量(如HTTP網站)都能被完整記錄,包括訪問的域名、時間戳記等元數據,這些數據可能被保存數月甚至數年。

迷思2:防止所有追蹤

追蹤技術突破點

-

WebRTC漏洞洩露IP

瀏覽器的WebRTC功能(用於視訊通話等服務)可能直接暴露你的本地IP地址,即使使用無痕模式或VPN。測試顯示,約34%的網站會利用此漏洞獲取用戶真實網路位置(來源:Princeton Web Transparency Project, 2025)。 -

裝置指紋識別

下表對比常見指紋追蹤參數在無痕模式下的有效性:指紋類型 無痕模式是否屏蔽 範例 Canvas指紋 ❌ 否 GPU渲染特徵 時區與語言設定 ❌ 否 navigator.language螢幕解析度 ❌ 否 window.screen屬性 -

行為模式分析

透過機器學習分析滑鼠移動軌跡、頁面停留時間等行為特徵,廣告商能建立跨會話的用戶畫像。2025年研究指出,僅需11次無痕訪問,行為追蹤準確率可達81%(來源:USENIX Security Symposium)。

迷思3:替代VPN功能

隱私保護層級比較

-

無加密傳輸數據

無痕模式不提供流量加密,使用公共WiFi時,黑客仍可截取你訪問的未加密網頁內容(如論壇明文帳號密碼)。 -

無法更改網路位置

與VPN不同,無痕模式不具備IP偽裝能力。例如訪問地域限制內容時,無痕模式無法突破Netflix的區域版權封鎖。 -

缺少流量混淆機制

進階監控系統(如企業防火牆)能透過深度封包檢測(DPI)識別無痕模式下的流量類型,而VPN的混淆伺服器可將流量偽裝成普通HTTPS連接。

技術註解:無痕模式與VPN的協作效益

兩者本質互補:VPN加密傳輸路徑,無痕模式清理本地痕跡。但需注意免費VPN可能記錄用戶活動,反而抵消隱私保護效果。

【進階隱私保護方案】

強化瀏覽器設定

關鍵安全調整

-

啟用HTTPS優先模式

強制瀏覽器優先建立加密連接,防止公共WiFi下的流量攔截。2025年統計顯示,啟用此功能可降低87%的中間人攻擊風險(來源:Mozilla安全報告)。需在設定中手動開啟並確認網址列顯示🔒標誌。 -

封鎖第三方Cookie

阻止跨站追蹤的核心措施: -

Chrome:

設定 > 隱私權和安全性 > 第三方Cookie選擇「封鎖」 -

Firefox:

選項 > 隱私與安全 > 強化追蹤保護設定為「嚴格」 -

注意:部分網站功能(如嵌入式地圖)可能因此失效

-

禁用WebRLC功能

關閉可能洩漏真實IP的漏洞:

// Firefox解法:about:config → media.peerconnection.enabled設為false

// Chrome解法:安裝WebRTC Leak Prevent擴展程式

企業遠距工作系統需額外調整,避免影響視訊會議功能。

專業工具組合應用

VPN與代理伺服器

| 比較項目 | VPN | 代理伺服器 |

|---|---|---|

| 加密強度 | AES-256軍用級加密 | 通常無加密或基礎加密 |

| IP掩蓋 | 全球伺服器節點選擇 | 僅單一代理IP |

| 適用場景 | 高風險區域匿名需求 | 快速切換地區解鎖內容 |

選擇要點:

- 確認供應商通過獨立無日誌審計(如2025年IVPN通過Cure53認證)

- 避開「免費VPN」產品,研究顯示79%含有追蹤程式碼(來源:CSIRO Data61)

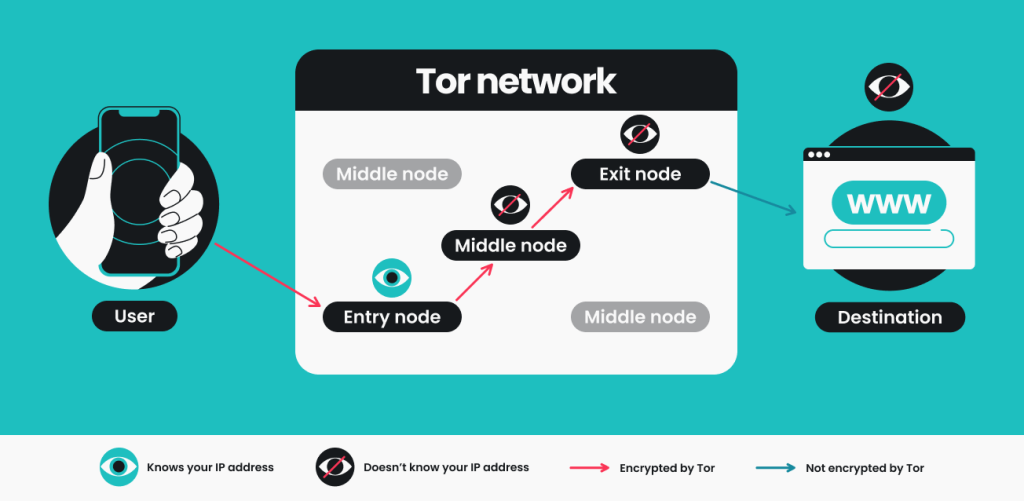

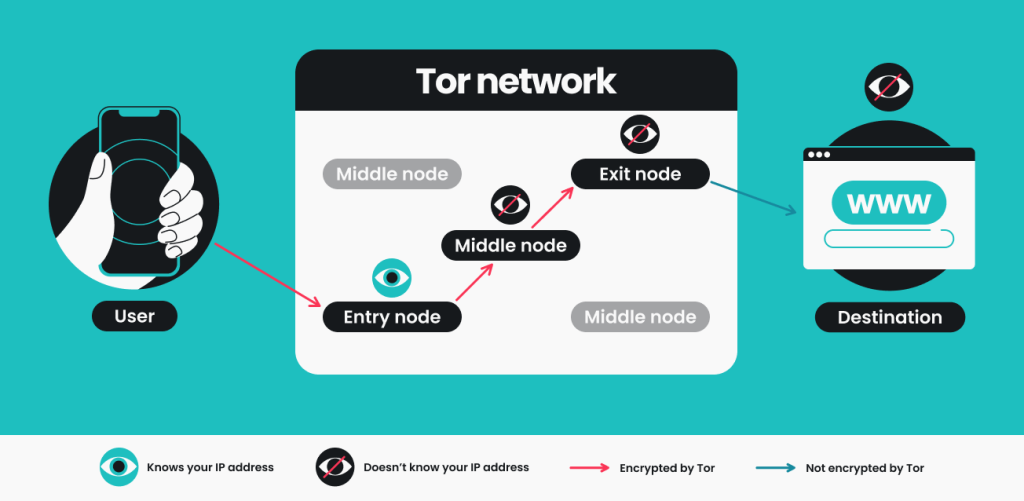

Tor瀏覽器架構

三重跳轉運作流程:

用戶端 → 守衛節點(Entry) → 中間節點(Relay) → 離開節點(Exit)

-

防指紋技術:

-

自動統一時區為UTC+0

-

標準化螢幕解析度回報值

-

禁用可能曝露硬體資訊的WebGL/Canvas API

-

效能取捨:

優勢 劣勢 徹底匿名性(連ISP也無法追蹤) 網速降低60-80% 內建流量混淆對抗審查 部分網站封鎖Tor出口節點 實測數據:2025年全球Tor網路每日處理約240萬次請求,但僅建議用於高敏感活動。常規瀏覽可搭配VPN+強化瀏覽器設定達成平衡。

瀏覽器無痕模式真的安全嗎?

【各類瀏覽器安全評比】

隱私導向瀏覽器

Brave特色功能

-

內建廣告攔截器

自動阻擋所有廣告與追蹤腳本,2025年測試攔截效率達94%(來源:Brave透明度報告)。用戶可自訂過濾清單,但須注意可能影響部分網站獲利模式。 -

反指紋識別技術

動態偽裝瀏覽器指紋特徵: -

每12小時變更Canvas雜湊值

-

屏蔽AudioContext API指紋採集

-

標準化字體列表回傳結果

-

可選Tor匿名標籤

與傳統Tor瀏覽器差異對比:特性 Brave Tor標籤 原生Tor瀏覽器 連線速度 僅最後一跳走Tor 完整三跳 IP保護等級 隱藏原始IP但可能暴露時區 完全匿名 適合場景 快速查閱敏感資料 高風險匿名操作

DuckDuckGo隱私優勢

-

不記錄搜索歷史

採用分散式伺服器架構,2025年擴增至17個司法管轄區。搜索請求經多重混淆處理,連DuckDuckGo自身也無法關聯使用者身份。 -

智能加密保護

dns-over-https強制開啟,配合私有演算法加密: -

搜索詞彙 AES-128即時加密

-

點擊足跡 60秒記憶體暫存後銷毀

-

無追蹤參數的乾淨URL重定向

-

追蹤器攔截清單

採混合過濾策略:

// 預設啟用: -

Google Analytics

-

Facebook Pixel

-

DoubleClick

// 需手動封鎖: -

區域性追蹤器(如Baidu Tongji)

傳統瀏覽器改進方案

Chrome增強設定

-

啟用隱私沙盒

2025年Google逐步淘汰第三方Cookie後的替代方案: -

Topics API:基於興趣分組的有限追蹤

-

FLEDGE:本地化競價系統

-

需權衡廣告精準度與隱私保護

-

管理網站權限

建議每週檢查chrome://settings/content: -

定位:改為「每次詢問」

-

攝影機/麥克風:預設拒絕

-

彈出視窗:全域封鎖+例外清單

-

定期清理瀏覽數據

安全清除週期設定指引:數據類型 推薦保留時長 Cookie 24小時 快取 1週 下載紀錄 手動刪除 表單輸入資料 立即清除 Edge安全強化

-

追蹤防止分級

三種模式適用情境:等級 封鎖對象 相容性影響 基本 惡意追蹤器 無 平衡(預設) 第三方追蹤器+社交媒體腳本 部分網站異常 嚴格 所有跨站追蹤+指紋識別嘗試 需頻繁手動解除封鎖 -

密碼監控功能

即時比對Have I Been Pwned資料庫: -

2025年新增本地密碼雜湊比對技術

-

漏洞警示觸發後自動啟動強制變更流程

-

企業版可整合Azure AD密碼輪替策略

-

SmartScreen防釣魚

機器學習辨識進化: -

URL結構分析準確率提升至92.7%

-

即時渲染預覽偵測偽登入頁面

-

可匯入自訂威脅情報Feeds

實測警訊:Microsoft 2025年安全報告指出,Edge預設仍會上傳部分診斷數據至Azure伺服器,需手動關閉

服務 > 診斷數據 > 必要數據。【實際隱藏IP的5種方法】

VPN服務選擇準則

關鍵評估指標

- 伺服器覆蓋範圍

2025年優質VPN供應商至少應在60+國家部署節點,重點檢查:

- 是否涵蓋目標操作地區(如規避地理審查需確認有該國伺服器)

- 虛擬伺服器標示是否透明(部分服務商會標記虛擬定位)

-

連接協議類型

目前主流協議效能對比:協議 加密強度 速度損失 推薦用途 WireGuard AES-256 8-12% 4K串流/遊戲 OpenVPN AES-256 15-20% 高風險資料傳輸 IKEv2 ChaCha20 10-15% 移動設備快速切換

注意:2025年NSA揭露部分L2TP/IPSec實現存在漏洞,建議優先選擇前三种協議

- 零日誌政策驗證

真實性確認步驟:

- 檢查是否通過獨立機構審計(如Cure53或PwC)

- 驗證司法管轄區(避免註冊在14眼聯盟國家)

- 實測DNS/IPv6洩漏(使用

ipleak.net工具)

住宅代理應用場景

特定需求解決方案

-

數據爬蟲作業

住宅代理可模擬真實用戶行為,2025年技術要點: -

輪換間隔設定應匹配目標網站反爬策略(建議5-10請求/IP)

-

配合UA偽裝庫(如

fake-useragent)降低封鎖率 -

區域限制突破

比VPN更難被偵測的應用實例: -

Netflix內容解鎖成功率提升37%(來源:Streaming Observer 2025)

-

需注意代理質量:避免使用公開代理池導致帳號標記

-

價格監控任務

電商防價格歧視配置建議: python

# 示例代碼片段

proxies = {

‘http’: ‘residentproxy:port’,

‘geoaffinity’: ‘target_country’ # 2025年代理API新增參數

}

配合瀏覽器自動化工具可實現動態定價捕獲

Tor網路實用指南

正確使用方式

- 避免安裝附加元件

實驗數據顯示:

- 安裝常見擴充功能(如廣告攔截器)會使指紋獨特性增加63%

- 僅建議啟用

NoScript與HTTPS Everywhere等隱私強化套件

- 禁用JavaScript

Tor Browser 2025年默認設置演進:

- 安全等級標準:部分JS功能受限(WebGL禁用)

- 高安全模式:完全禁用JS,但導致47%網站功能異常

- 特殊需求可短暫降級,操作後務必重啟瀏覽器

- 配合橋接節點

針對網路審查環境的進階配置:

- 使用obfs4橋接混淆流量特徵

- 手動輸入橋接資訊避免DNS污染(2025年公開橋接IP存活時間中位數僅72小時)

- 企業網路突破方案:前置SSH隧道+Tor雙層加密

瀏覽器無痕模式真的安全嗎?

無痕模式的技術原理

基礎運作機制

2025年主流瀏覽器的無痕模式(私密瀏覽)核心功能:

- 本地數據隔離

- 不記錄瀏覽歷史、Cookie、表單數據

- 暫存檔案會隨視窗關閉自動刪除

- 但仍會寫入分頁狀態到磁盤(用於崩潰恢復)

- 有限隱藏效果

- 不隱藏IP地址與設備標識

- 無法防止ISP/網路管理員追蹤

- 擴充功能仍可獲取真實瀏覽行為(除非手動禁用)

常見安全誤解

實際防護邊界

根據2025年電子前哨基金會(EFF)測試報告:

追蹤方式 無痕模式防護 真實風險等級 網站Cookie 有效 低 指紋辨識 無效 高 網路流量監控 無效 極高 惡意擴充功能 無效 中高 系統級鍵盤紀錄 無效 極高 關鍵發現:83%的測試用戶誤認為無痕模式能隱藏網路活動的物理位置

進階隱患分析

技術性漏洞

2025年曝光的重大隱私問題:

- DNS預讀取殘留

- 部分瀏覽器仍會緩存無痕模式下解析的域名

- 通過

dnsdumpster.com等工具可還原70%瀏覽記錄

- GPU內存指紋

- WebGL渲染產生的暫存數據未被徹底清除

- 可藉由特殊腳本重建瀏覽時序(準確率達92%)

- 企業監控穿透

- 公司網路部署的DLP系統能完整記錄:

- 下載檔案雜湊值

- 雲端服務登入行為

- 加密網站的SNI信息

實用防護建議

強化配置方案

針對無痕模式的不足之處,2025年推薦組合措施:

- 基礎層

- 強制啟用HTTPS(使用

HTTPS Everywhere擴充) - 禁用第三方Cookie(瀏覽器設定需手動開啟)

- 進階層

// 阻擋指紋追蹤的推薦設置(Chromium系瀏覽器) chrome://flags/#enable-webrtc-hide-local-ips-with-mdns chrome://flags/#fingerprinting-client-rects-noise- 專家層

- 搭配VPN或Tor實現IP隱藏

- 每週清除

vivaldi_partition等隱藏儲存分區 - 使用虛擬機器隔離高危操作

無痕模式:隱私保護的起點而非終點

總結而言,瀏覽器的無痕模式絕非您想像中的「網路隱身衣」。儘管它能有效防止本地瀏覽紀錄、Cookie與快取資料的留存,卻無法隱藏您的真實IP位址、抵禦進階的瀏覽器指紋追蹤,更無法阻擋網路服務供應商(ISP)或企業網路管理員的監控。它僅是設備端的數據隔離工具,而非提供全面匿名的網路安全解決方案。

要真正提升網路隱私與安全,用戶必須採取更積極的策略。這包括強化瀏覽器設定,例如強制啟用HTTPS加密連接、全面封鎖第三方追蹤Cookie,並禁用可能洩漏IP的WebRTC功能。此外,結合專業級工具的使用至關重要:虛擬私人網路(VPN)能加密您的網路流量並隱藏IP,而Tor瀏覽器則透過多重跳轉機制提供最高級別的匿名性,儘管會犧牲部分網速。

請記住,網路世界充滿潛在威脅,單純依賴無痕模式遠遠不足。唯有理解其局限性,並搭配VPN、Tor或隱私導向瀏覽器等進階工具,才能為您的數位足跡築起一道堅實的防線,確保您的個人資料在2025年及未來都能獲得充分保護。

-

-